Table of Contents

La CISA (Cybersecurity and Infrastructure Security Agency) des États-Unis a récemment ajouté quatre vulnérabilités de sécurité à son catalogue des vulnérabilités connues exploitées (KEV), évoquant des preuves d’une exploitation active sur le terrain.

Liste des vulnérabilités ajoutées

Les vulnérabilités identifiées sont les suivantes :

- CVE-2014-3931 (Score CVSS : 9.8) – Une vulnérabilité de débordement de tampon dans Multi-Router Looking Glass (MRLG) permettant à des attaquants distants de provoquer une écriture de mémoire arbitraire et une corruption de mémoire.

- CVE-2016-10033 (Score CVSS : 9.8) – Une vulnérabilité d’injection de commande dans PHPMailer, qui pourrait permettre à un attaquant d’exécuter un code arbitraire dans le contexte de l’application, ou de provoquer une condition de déni de service (DoS).

- CVE-2019-5418 (Score CVSS : 7.5) – Une vulnérabilité de traversée de chemin dans Action View de Ruby on Rails, pouvant exposer le contenu de fichiers arbitraires sur le système cible.

- CVE-2019-9621 (Score CVSS : 7.5) – Une vulnérabilité de falsification de requête côté serveur (SSRF) dans la suite de collaboration Zimbra, pouvant entraîner un accès non autorisé aux ressources internes et une exécution de code à distance.

Exploitation active des vulnérabilités

Actuellement, il n’existe pas de rapports publics indiquant comment les trois premières vulnérabilités sont exploitées dans des attaques réelles. En revanche, l’exploitation de la CVE-2019-9621 a été attribuée par Trend Micro à un acteur de menace lié à la Chine, connu sous le nom d’Earth Lusca, en septembre 2023, qui utilise cette vulnérabilité pour déployer des shells web et Cobalt Strike.

Recommandations pour les agences gouvernementales

Dans le cadre de cette exploitation active, il est recommandé aux agences de la branche exécutive fédérale (FCEB) d’appliquer les mises à jour nécessaires d’ici le 28 juillet 2025 pour sécuriser leurs réseaux.

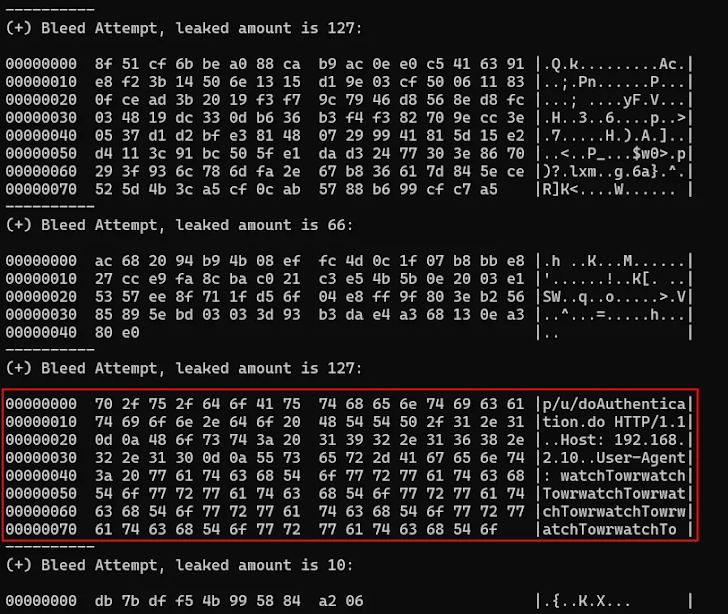

Détails techniques sur Citrix Bleed 2

Parallèlement, watchTowr Labs et Horizon3.ai ont publié des analyses techniques concernant une vulnérabilité critique dans Citrix NetScaler ADC (CVE-2025-5777), qui est également considérée comme étant activement exploitée.

Selon Benjamin Harris, PDG de watchTowr, l’exploitation active des vulnérabilités CVE-2025-5777 et CVE-2025-6543 permet aux attaquants de lire des informations sensibles, y compris des jetons de session Citrix valides.