Table of Contents

Le groupe de cyberespionnage russe APT29 cible actuellement des diplomates européens en utilisant une nouvelle campagne de phishing sophistiquée. Déguisée sous de fausses invitations à des dégustations de vin, cette attaque déploie un malware inédit nommé GRAPELOADER, associé à une variante améliorée de WINELOADER.

Une attaque ciblée contre les diplomates européens

APT29, également connu sous les noms Cozy Bear ou Midnight Blizzard, est un acteur étatique russe lié au Service russe de renseignement extérieur (SVR). Ce groupe est à l’origine d’une campagne de phishing avancée visant principalement les ministères des Affaires étrangères de plusieurs pays européens ainsi que les ambassades présentes en Europe. Des diplomates basés au Moyen-Orient semblent également avoir été ciblés.

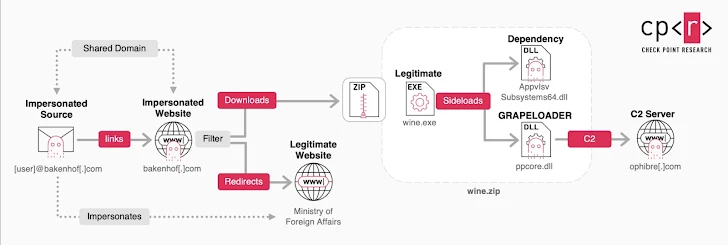

Les messages frauduleux prennent la forme d’invitations envoyées par e-mail, se faisant passer pour un ministère européen non précisé, proposant une participation à des événements de dégustation de vin. Ces courriels contiennent un lien qui, lorsqu’il est cliqué, déclenche le téléchargement d’une archive ZIP malveillante baptisée « wine.zip ». Les e-mails sont envoyés depuis les domaines bakenhof.com et silry.com.

Mécanisme et technologie du malware GRAPELOADER

Le fichier ZIP malveillant contient trois éléments clés :

- Une DLL nommée AppvIsvSubsystems64.dll, nécessaire au fonctionnement d’un exécutable PowerPoint légitime appelé wine.exe ;

- Un exécutable wine.exe utilisé pour exploiter la technique de DLL side-loading ;

- Une DLL malveillante appelée ppcore.dll, qui joue le rôle de chargeur de malware, c’est-à-dire GRAPELOADER.

Cette méthode permet de contourner les protections classiques en chargeant une DLL malveillante via un fichier exécutable apparemment légitime. Une fois installé, le malware modifie le Registre Windows afin d’assurer la persistance du programme en lançant automatiquement wine.exe à chaque démarrage du système infecté.

Fonctionnalités avancées et relation avec WINELOADER

GRAPELOADER agit comme un outil de première phase chargé de collecter des informations sur l’hôte infecté, d’assurer une présence durable et de livrer la charge utile principale. Le malware utilise des techniques sophistiquées d’obfuscation de chaînes et de résolution d’API en temps réel pour échapper à l’analyse. De plus, il exfiltre des données recueillies vers un serveur distant afin de récupérer un shellcode pour la phase suivante.

Selon l’analyse de Check Point, GRAPELOADER partage des similitudes de structure et de méthodes avec WINELOADER, un backdoor modulaire plus ancien utilisé dans les phases ultérieures des attaques. Ce dernier avait déjà été détecté en février 2024, notamment via des leurres liés aux dégustations de vin. GRAPELOADER a remplacé ROOTSAW, un chargeur HTA antérieur, et semble conduire à la mise en place de WINELOADER.

Contexte plus large des cyberattaques russes

Parallèlement à cette campagne, d’autres malwares utilisés par des acteurs russes, comme Gamaredon, ont été étudiés. HarfangLab a notamment décrit le malware PteroLNK, un VBScript malveillant chargé de compromettre tous les périphériques USB connectés en y déposant des fichiers LNK trompeurs et infectés. Ces outils sont conçus pour permettre une propagation rapide et une grande adaptabilité tactique.

L’éditeur de cybersécurité ESET souligne que ces malwares combinent persistance, obfuscation poussée et déploiement modulaire, facilitant ainsi la récupération de charges utiles additionnelles depuis des serveurs de commande et contrôle (C2). Ce mode opératoire maximise l’impact opérationnel des campagnes de cyberespionnage russes, notamment dans le contexte du conflit en Ukraine.